30. Oktober 2024

Zukunftsfähig durch perimeterlose Cybersicherheit

Cybersicherheit hat in den letzten Jahren stark an Komplexität gewonnen. Die Weiterentwicklung der Technologien, der digitalen Infrastruktur sowie neue Gewohnheiten der Zusammenarbeit setzen neue Anforderungen an eine Sicherheitsorganisation voraus. Unternehmen und Organisationen können nicht mehr auf traditionelle Sicherheitsmodelle setzen.

Doch was sind traditionelle Sicherheitsmodelle? In der Vergangenheit war es gang und gäbe, dass der Netzwerkperimeter das bevorzugte Sicherheitswerkzeug war, um sich gegen Gefahren und Risiken zu schützen. Unternehmen haben sich mit dem Netzwerkperimetern quasi eine Burgmauer um die eigene Organisation gebaut. Alles, was aus irgendwelchen Gründen nicht in die «Burg» rein musste, wurde abgeblockt – klassisch durch Firewalls. Einmal innerhalb des Netzwerkperimeters, konnte man sich in vielen Fällen meist frei bewegen.

Traditionelle Sicherheitsmodelle reichen nicht mehr aus

Traditionelle Sicherheitsmodelle haben Unternehmen, deren Daten und Zugriffe auf Ressourcen stets innerhalb des Netzwerkperimeters waren, sehr gut geschützt. Mit der Cloud und New Work ist diese Lösung jedoch nicht mehr zeitgemäss. In der Cloud sind Infrastrukturen, Applikationen und Systeme in den meisten Fällen nicht mehr innerhalb des Netzwerkperimeters, sondern ausserhalb. Zugriffe auf Ressourcen und Daten geschehen daher nicht mehr nur innerhalb der «Burg» sondern auch ausserhalb. Dies stellt das Konzept des Netzwerkperimeters als Schutzmechanismus auf den Kopf.

Mit den neueren Zusammenarbeitsmodellen wie «New Work», «Remote Work» oder «Mobile first» wollen wir von überall, mit allen möglichen Geräten auf sämtliche Daten zugreifen. Auch dies widerspricht dem Konzept der Burgmauer. Traditionelle Sicherheitsmodelle, die den Fokus vor allem auf den Schutz von Daten und Ressourcen innerhalb des Netzwerkperimeters legen, reichen nicht mehr aus.

Der erforderliche Mindset-Wechsel

Cyberattacken, Datenverlust und Störungen des Geschäftsbetriebs sind Situationen, die nicht gänzlich vermieden werden, können. Die digitale Welt und die Infrastruktur vieler Organisationen haben einen Grad an Komplexität erreicht, der eine vollständige Kontrolle durch herkömmliche Sicherheitsmassnahmen unmöglich macht. Aus diesem Grund ist auch eine Änderung des Verständnisses von Cybersicherheit nötig.

Viele Organisationen möchten Cyberangriffe verhindern und versuchen, alle potenziellen Schwachstellen zu blockieren. In der heutigen digitalen Welt ist dies jedoch kaum vollständig umsetzbar. Stattdessen müssen Organisationen ihre Resilienz gegenüber Cyberattacken und Geschäftsunterbrechungen stärken. Das bedeutet: Neben präventiven Massnahmen, um Angriffe zu verhindern und Sicherheitslücken zu minimieren, sollten sie sich darauf vorbereiten, im Falle eines Vorfalls schnell reagieren und den Schaden begrenzen zu können. Dadurch verschiebt sich der Fokus von rein präventiven zu verstärkt reaktiven Sicherheitsmassnahmen.

Was perimeterlose Cybersicherheits-Strategien charakterisiert

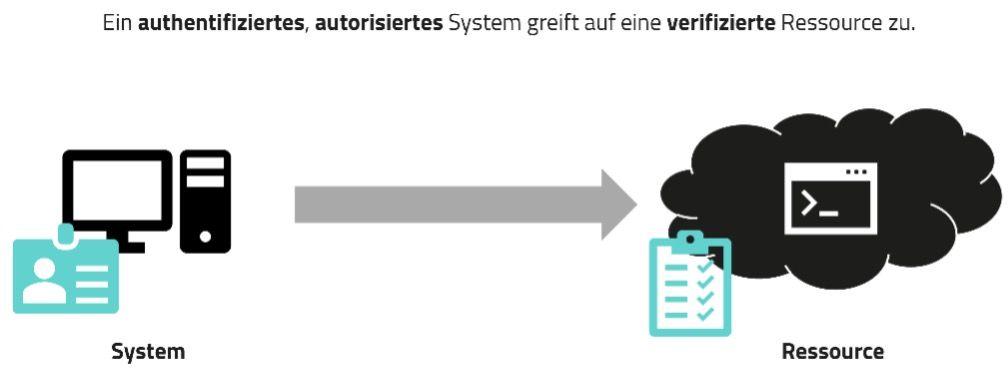

Perimeterlose Cybersicherheits-Strategien orientieren sich stark am Zero-Trust-Sicherheitsmodell. Zero Trust eignet sich in dem Fall sehr gut als Werkzeugkoffer, um geeignete Massnahmen und Prinzipen zu verwenden und in der eigenen Organisation anzuwenden. Bei den perimeterlosen Cybersicherheits-Strategien geht es einerseits darum, sich von einem netzwerkbasierten zu einem identitätsbasierten Ansatz zu entwickeln. Dabei spielt die Identität eine zentrale Rolle: Der Schutz erfolgt nicht mehr am Netzwerkperimeter, sondern an der Identität – sei es die des Benutzers, des Geräts, des Systems, der Ressource oder sogar der Daten selbst. Jedes Element besitzt eine Identität, die anhand spezifischer Parameter geschützt werden kann. In dem Zusammenhang spielt die Kontrolle des Zugriffs eine wichtige Rolle. Mit den entsprechenden Parametern kann verifiziert werden, ob ein System auf eine Ressource zugreifen darf oder nicht.

Perimeterlose Cybersicherheitsstrategien sollten auch organisatorische Aspekte umfassen, um einen wirksamen Schutz vor Cyberangriffen zu gewährleisten. Dazu gehören Themen wie Vorfallsreaktion, Notfallprozesse und Business Continuity Management. Diese organisatorischen Aufgaben – wie das Festlegen von Verantwortlichkeiten, das Ausarbeiten von Prozessen und das regelmässige Testen von Notfallplänen – müssen innerhalb des Unternehmens geklärt und etabliert werden.

Yannick Hirt, CEO und Consultat bei ODCUS

Zum Autor

Yannick Hirt ist CEO und Consultat bei ODCUS. Er unterstützt Unternehmen bei der Entwicklung und Umsetzung von Strategien in den Bereichen Cybersecurity und Sustainable IT. Dabei liegt sein Fokus auf einer ganzheitlichen Betrachtung des Unternehmens und einer pragmatischen Vorgehensweise, um die Organisation ihren Zielen näherzubringen.